Sniffers: Entenda o que é e como funciona:

'via Blog this'

Blog por Bruno Paes Pedro

Com 9 anos de experiencia no mercado wireless, trabalhou com vários equipamentos wireless 2.4 GHz e 5.8 GHz, elaborou e realizou grandes projetos wireless para grandes empresas da baixada santista e interior do Estado de São Paulo (Miracatu, Itariri, Indaiatuba, Santos, Monte Mor, São Paulo, Cubatão, Praia Grande, Assis, etc).

Assuntos diversos relacionados ao dia-a-dia de profissionais relacionados a área de wireless.

quarta-feira, 4 de janeiro de 2012

Como quebrar a chave wep de um router wireless (invadindo um roteador com a chave wep)

O backtrack 4 vem com otimas ferramentas para testar a segurança em rede wirelles uma deslas é o

wep buster

WEP cracker a maneira mais fácil. Não há necessidade de digitar nada. J. Basta clicar em entrar e ele vai quebrar todos os APs dentro do intervalo.

Bem simples so basta iniciar o programa

ele vai fazer tudo sozinho em alguns minutos

wep buster

WEP cracker a maneira mais fácil. Não há necessidade de digitar nada. J. Basta clicar em entrar e ele vai quebrar todos os APs dentro do intervalo.

Bem simples so basta iniciar o programa

ele vai fazer tudo sozinho em alguns minutos

no final aparecera key found

a senha wep

a senha wep

lembrando que o wepbuster so pega os canais 6e 11 os mais usados

caso vc queira que pegue outro so edita-lo.

Vamos editar o arquivo wepbuster utilizando o kwrite: kwrite wepbuster

- Agora vendo o arquivo aberto pelo kwrite vamos localizar a linha my %default_channels;

- Abaixo desta linha iremos encontrar:

$default_channels {‘US’} com os canais respectivos

$default_channels {‘EU’} com os canais respectivos

- Vamos criar uma variável chamada CA e adicionar o(s) canal(is) que se encontra(am) o(s) rádio(os)

$default_channels {‘CA’} = { 10=>’ ‘, 11=>’ ‘ }; (poderemos adicionar mais canais ou apenas deixar o que necessitamos)

- Agora vamos especificar a variável em my $country para que o wepbuster procure pelo canais que setamos nela

Ficando assim:

my $country = ‘CA’

-Salve e saia do kwrite

-Agora com o terminal aberto, vamos rodar o programa:

./ wepbuster

ou

perl /pentest/wireless/wepbuster/wepbuster

Agora só esperar que no final ele exibirá a senha em Hexadecimal

mais ou menos algo assim 00:11:22:33:44:45:D6 e para utilizá-la tire os “dois pontos” deixando somente as letras e números.

pra quem usa o gnome vai ser o gedit e não o kwrite

- Abaixo desta linha iremos encontrar:

$default_channels {‘US’} com os canais respectivos

$default_channels {‘EU’} com os canais respectivos

- Vamos criar uma variável chamada CA e adicionar o(s) canal(is) que se encontra(am) o(s) rádio(os)

$default_channels {‘CA’} = { 10=>’ ‘, 11=>’ ‘ }; (poderemos adicionar mais canais ou apenas deixar o que necessitamos)

- Agora vamos especificar a variável em my $country para que o wepbuster procure pelo canais que setamos nela

Ficando assim:

my $country = ‘CA’

-Salve e saia do kwrite

-Agora com o terminal aberto, vamos rodar o programa:

./ wepbuster

ou

perl /pentest/wireless/wepbuster/wepbuster

Agora só esperar que no final ele exibirá a senha em Hexadecimal

mais ou menos algo assim 00:11:22:33:44:45:D6 e para utilizá-la tire os “dois pontos” deixando somente as letras e números.

pra quem usa o gnome vai ser o gedit e não o kwrite

Creditos: Lince, complemento de Alexsander de Souza Reis

Read more: http://tudosobrehacker.com/tutoriais/wireless/596-quebrando-chave-wep-passo-a-passo-rede-sfio-backtrack-4#ixzz1iWmzBGUy

Roubando minha internet? roubando minha rede?

Uma dica é entrar no seu router wireless, e sempre trocar a senha da criptografia da rede wireless....

Uma rede Wireless (rede sem fio) é uma ótima opção para quem tem mais de um PC em casa e quer compartilhar Internet entre eles. Ou simplesmente deseja utilizar o notebook em qualquer canto da casa.

No entanto, a preocupação mais frequente de quem usa uma rede Wireless gira em torno do roubo de conexão. Se um engraçadinho qualquer descobre sua senha e invade o seu sinal, fail! Ele poderá usar a sua net sem problemas.

Porém, você pode descobrir isto facilmente. Como? É só seguir a dica abaixo.

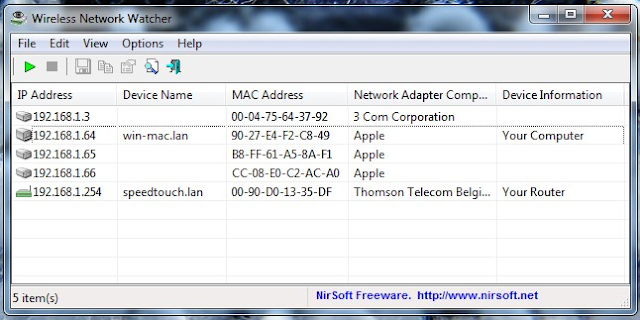

1. Baixe a ferramenta Wireless Network Watcher e salve no desktop. O programa não requer instalação e roda em Windows XP, Vista, 7, Server 2003 e 2008, 32 e 64 bits.

2. Extraia-o do zip e execute o arquivo WNetWatcher.exe. A ferramenta fará uma varredura completa em sua rede logo ao ser executada.

3. Depois é só raciocinar. Quantos computadores estão compartilhando Internet em sua casa? Agora volte ao programa e veja quantos PCs estão ativos na tela.

Exemplo: Se sua casa tem apenas 2 PCs compartilhando a rede, e no programa tem uns 5, algo está errado, certo? Provavelmente, outras pessoas estão pegando sua conexão.

Para scanear novamente basta clicar no botão verde, ao lado esquerdo superior do programa. Ou clicar em File > Start Scanning.

Informações de Segurança

- Lembre-se de configurar corretamente seu roteador;

- Crie uma senha bem forte para o seu roteador, com vários caracteres e números;

- Utilize um bom firewall e um bom antivirus.

Read more: http://tudosobrehacker.com/tutoriais/wireless/661-descubra-se-alguem-anda-roubando-sua-conexao-

link encontrado na internet >>>http://tudosobrehacker.com/tutoriais/wireless/661-descubra-se-alguem-anda-roubando-sua-conexao-wireless

Sistema de monitoramento de redes para linux

Um dos pontos mais importantes quando estamos falando de segurança de um computador é o “monitoramento” dos serviços e processos do mesmo, podemos usar como exemplo o seu computador. Nesse momento o seu computador esta conectado a Internet, vários dados estão entrando e saindo do seu computador sem que você perceba, a questão é quais dados estão entrando e saindo? Qual a sua estrutura de rede? Você tem algum programa (firewall) que filtra esses dados, impedindo que dados maliciosos entrem em seu computador?

Ao monitorar todos ou parte dos dados que entram e saem do seu computador, você garante uma segurança mais forte para o mesmo, aliando isso a um monitoramento da estrutura de rede física e virtual e o monitoramento dos programas instalados em seu computador, a segurança será ainda mais forte.

Como ninguém tem paciência ou tempo para ficar na frente do monitor 24hs por dia, para analisar cada dado que entra e sai do seu computador ou cada processo executado, o jeito é contar com programas que automatizam esses processos, ou seja, ele só irá lhe consultar se algo de errado ou malicioso for encontrado, o bom disso é que existem programas que além de monitorar processos de entrada e saída, eles ainda fazem uma grande parte de tudo que acabei de dizer acima, como monitoramento de componentes físicos da rede e monitoramento de programas e sistemas.

O OSSIM (Open Source Security Information Management) ou Alien Vault Open Source SIEM é sistema Linux com diversas ferramentas voltadas a segurança da informação, que agindo em conjunto, concedem um ambiente incrível para administradores de rede e de sistemas ou usuários comuns, que possibilita um monitoramento detalhado de uma rede.

O bom do OSSIM é que ele conta com uma interface gráfica (GUI) bem simples e objetiva que pode ser acessada através do navegador web de um dos PCs que esteja na rede, o que permite com que o usuário visualize o que quer na hora que quiser, além disso, o OSSIM também pode funcionar comoIPS (Intrusion Prevention System), prevenindo sua rede contra intrusos.

Como o próprio nome do sistema já diz, o OSSIM é um sistema gratuito e aberto, para baixa-lo basta acessar o site oficial do projeto. Atualmente o OSSIM esta na versão 3.0 e possui versão 32 bits (x86) e64 bits (x64), sendo que os desenvolvedores do sistema, recomendam explicitamente a versão 64 bits, por possuir mais recursos e ser a versão que será continuada nos próximos lançamentos, como a versão 4.0 do OSSIM.

Se você é um amante de hacking e segurança da informação, você não pode deixar de testar esse sistema.

Em breve postaremos alguns tutoriais e vídeo aulas do OSSIM, mostrando alguns recursos e configurações

Como recuperar a senha do Mikrotik - recovery password mikrotik

o link foi encontrado na internet

MikroTik Password Recovery

última actualização: 2011/08/26

AVISO: O autor não garante e não se responsabiliza por qualquer dano, prejuízo ou perda de propriedade que possam resultar depois de ler esta página. Texto a seguir é apenas para fins de educação!

A informação nesta página, bem como ferramenta mtpass destinam-se a ajuda (para recuperar a senha (s) sem perder a configuração) MikroTik administrador e / ou proprietários * SÓ *. Usá-lo para outros fins (ou seja, para quebrar redes) está quebrando a lei!

De acordo com informações sobre MikroTik página do wiki , não é possível a recuperação de senhas sem perder configuração. Não é verdade - eu vou tentar a prova de que a seguir:)A informação nesta página, bem como ferramenta mtpass destinam-se a ajuda (para recuperar a senha (s) sem perder a configuração) MikroTik administrador e / ou proprietários * SÓ *. Usá-lo para outros fins (ou seja, para quebrar redes) está quebrando a lei!

Notícia

2011/08/15: lançamento mtpass novo: mtpass-0.7.tar.bz2 (kocour_easy: correção para decodificar os arquivos de RouterOS 5.5)2010/10/12: lançamento mtpass novo: mtpass-0.6.tar.bz2 (problemas de compilação fixo com mais recentes g + +)

2009/12/17: info adicionados e imagem para RB411 com chips AR8012 ethernet

2009/10/06: info acrescentou sobre RB1xx

2009/03/26: lançamento mtpass novo: mtpass-0.5.tar.bz2 (fixo descriptografar senhas já então com 16 caracteres)

2009/03/17: lançamento mtpass novo: mtpass-0.4.tar.bz2 (lote de correções, capaz de decifrar senhas de arquivos de backup MikroTik e cheio de flash-dump files)

2008/12/13: info adicionada sobre RB411

2008/12/08: lançamento mtpass novo: mtpass-0.3.tar.bz2 (descoberto e implementado algoritmo de criptografia - não mais recolhendo chaves xor)

2008/01/23: lançamento mtpass novo: mtpass-0.2.tar.bz2 (agora ele pode descriptografar senhas para todos os usuários)

Hardware necessário

- Computador (laptop é uma boa escolha para condições difíceis):)- RouterBoard (eu testei-o em versões: 532, 532A e 411 - mas deve funcionar em todos os OpenWrt apoiado RouterBoards, Cesco testamos em RB133C)

- console serial cabo

- patch-cord

Macia necessário

- Devido o fato de que eu não gosto de o sistema operacional do grande projeto, por isso este tutorial será baseado em linux, a distribuição não deveria importar, mas ele é baseado no debian- dhcp server (isc dhcp foi usado)

- tftp server (tftp -hpa foi usado)

- minicom (para comunicação serial)

- netcat

- ... e meu mtpass ferramenta:)

Então, vamos lá ...

Nosso objetivo é definir o BIOS RouterBoard para inicializar o sistema através da rede. Desta forma vamos carregar o nosso kernel personalizado. Com que o kernel que será capaz de enviar para o computador um arquivo com senhas MikroTik. Então será capaz de decifrar as senhas. 1. Configuração do minicom Se não chage configurações padrão - a porta do RouterBoard do console deve ser acessível, com os parâmetros de transmissão seguinte: 115200, 8N1. Então precisamos definir MikroTik assim. Se minicom é lançado pela primeira vez, há necessidade de configuração:# minicom-sEscolha "configuração da porta serial" e uma janela com os parâmetros devem aparecer. No meu caso eu definir:A - Dispositivo Serial: / dev/ttyUSB0

E - Bps / Par / Bits: 115200 8N1

F - Controle de Fluxo de Hardware: Sim

G - Controle de Fluxo por Software: Não

Eu configurei o / dev/ttyUSB0 como porta serial, devido usando um USB <-> Conversor RS232. No caso do computador com uma porta COM1/COM2 padrão, então você deve, naturalmente, definir o caminho para / dev/ttyS0 ou / dev/ttyS1 Após a configuração, você precisa aceitar estes valores com pressione a tecla Enter, então você retornar ao menu principal. Agora você precisa para salvar a configuração minicom como padrão:

"Salvar configuração como dfl" e estamos prontos com minicom. 2. dhcp e tftp configuração do servidor Você deve configurar dhcp para atribuir o endereço IP para MikroTik e depois de passar o servidor eo caminho para a imagem do kernel, que será carregado. Como configurar o servidor dhcp é um tópico para outro tipo de artigo, por isso vou limitar a informação necessária mínimo:) eu usei o arquivo dhcpd.conf seguinte:

default-lease-time 21600;

max-lease-time 43200;

option domain-name-servers 10.0.0.1;

opção netbios-name-servers 10.0.0.1;

opção netbios-node do tipo 8;

opção www-servidor 10.0.0.1;

autoritária;

permitir a inicialização;

permitir bootp;

netmask 255.255.255.0 sub-rede 10.0.0.0

{

option routers 10.0.0.1;

opção sub-máscara 255.255.255.0;

opção de endereço de broadcast 10.0.0.255;

filename "/ tftpboot / linuxrc";

faixa 10.0.0.10 10.0.0.100;

}

Você precisa copiar o linuxrc arquivo para / tftpboot / diretório. Este arquivo é um kamikaze OpenWrt firmware. Eu compilei com suporte ramdisk - que não precisa de colocar CompactFlash, porque este é o ponto de não (eu não quero fazer alterações MikroTik sistema de arquivos em si - assim que eu preciso para iniciar o OpenWrt de ramdisk). A imagem também tem hardcoded endereço IP para a interface eth0 (10.0.0.10). Se você quer compilar o kernel e OpenWrt sozinho aqui está um link para um arquivo de configuração: . config (preparado e construir com kamikaze versão 7,09) Kernel para RB411 : Se você tiver RB411 você precisa de outro arquivo do kernel (que você precisa colocar como para RB411 com chips AR8012 ethernet: Graças a Mirek eu descobri, que há RB411 com chip ethernet diferentes (AR8012, em vez de KSZ8041NL) mais informações sobre ele: https://forum.openwrt.org/viewtopic.php?id=22776 Ele compilado e testado de recuperação de senha em hardware como usar seu firmware OpenWRT: OpenWRT-ar71xx-vmlinux-initramfs.elf Kernel para RB1xx: Cesco compilado kamikaze 8,09 para Infineon ADM5120 (que deve funcionar em qualquer RouterBOARD RB1xx) - então se você tem um tal hardware - baixá-lo e colocá-lo como / tftpboot / linuxrc: OpenWRT-adm5120-vmlinux.elf NOTA: Às vezes (se o servidor tftp é chroot / tftpboot / após o início - como no Fedora tftp-server), você precisa ter um caminho relativo para o diretório mencionado - e nesse caso você precisa ter linha:

filename "/ linuxrc";

3. Vamos fazer isso:)O texto a seguir é baseada em RouterBoard 532 (Eu também testei em 532A e 411).

Ligamos o MikroTik com o computador via cabo console serial e via cabo de remendo, mas temos que conectá-lo ao principal ethernet adapter - na minha RB há um "PoE" da etiqueta. Se você não fazer isso já é hora de configurar a interface ethernet e iniciar o servidor dhcp no computador:

# Ifconfig eth0 10.0.0.1 up

# Invoke-rc.d dhcp começar

Agora é hora de executar um minicom sem inicialização do modem (o que não é necessária em todos):# Minicom-o

Se MikroTik agora está rodando você precisa reiniciá-lo, e se não é preciso ligá-lo - pouco depois que você deve ver no console do BIOS RouterBoard é:RouterBOOT booter 1,5

RouterBoard 532

A freqüência da CPU: 264 MHz

Tamanho da memória: 32 MB

Prima qualquer tecla dentro de um segundo para entrar na configuração

Você tem um curto período de tempo para bater qualquer tecla (padrão: um segundo - pode ser alterado mais tarde) e do que você verá:RouterBOOT-1.5

O que você quer configurar?

d - atraso de inicialização

k - chave de inicialização

s - console serial

o - dispositivo de boot

u - cpu modo

f - freqüência tentar cpu

c - manter a freqüência da CPU

r - configuração redefinir

g - upgrade de firmware

i - info bordo

p - do protocolo de inicialização

t - teste de memória do

x - sair do setup

sua escolha:

pressionar o:sua escolha: o - dispositivo de boot

Selecionar o dispositivo de boot:

e - bota over Ethernet

* N - arrancar a partir de NAND

c - inicializar a partir do CF

1 - inicializar Ethernet uma vez, então NAND

2 - inicializar Ethernet uma vez, então CF

b - boot dispositivo escolhido

sua escolha:

Se você tem um sistema de memória NAND você precisa escolher: inicialização Ethernet uma vez, então NAND - (1)

. outra coisa - se você inicializar a partir CF (asterisco próximo à seleção 'c'), então você precisa pressionar 2

No meu caso i tenha pressionado um e eu estava de volta no menu principal.

Então eu selecionei a configuração protocolo de inicialização (p):

RouterBOOT-1.5

O que você quer configurar?

d - atraso de inicialização

k - chave de inicialização

s - console serial

o - dispositivo de boot

u - cpu modo

f - freqüência tentar cpu

c - manter a freqüência da CPU

r - configuração redefinir

g - upgrade de firmware

i - info bordo

p - do protocolo de inicialização

t - teste de memória do

x - sair do setup

sua escolha: p - protocolo de inicialização

e eu selecionei dhcp (2):Escolher qual o protocolo de inicialização de usar:

1 - protocolo bootp

* 2 - dhcp protocolo

sua escolha: 2 - dhcp protocolo

Após voltar ao menu principal que você precisa pressionar x para salvar as configurações e reiniciar o kernel do seu computador:RouterBOOT-1.5

O que você quer configurar?

d - atraso de inicialização

k - chave de inicialização

s - console serial

o - dispositivo de boot

u - cpu modo

f - freqüência tentar cpu

c - manter a freqüência da CPU

r - configuração redefinir

g - upgrade de firmware

i - info bordo

p - do protocolo de inicialização

t - teste de memória do

x - sair do setup

sua escolha: x - sair do setup

escrita configurações para flash ... OK

RouterBOOT booter 1,5

RouterBoard 532

A freqüência da CPU: 264 MHz

Tamanho da memória: 32 MB

Prima qualquer tecla dentro de um segundo para entrar na configuração.

escrita configurações para flash ... OK

dhcp tentando protocolo ... OK

resolvido endereço mac 00:01 B: FC: 41: BE: 43

Gateway: 10.0.0.1

* Transferência começou ................................ tempo de transferência, ok = 1.8S

criação de imagem elf ... OK

saltar para o código do kernel

[... um monte de saída do kernel debug aqui ... ]

inicialização começou: BusyBox v1.4.2 (2008-01-15 11:43:12 CET) multi-chamada binário

Por favor, pressione Enter para ativar este console. PPP versão 2.4.2 driver genérico

Depois de entrar, temos um OpenWrt em execução no MikroTik:BusyBox v1.4.2 (2008-01-15 11:43:12 CET) Built-in shell (ash)

Enter 'help' para uma lista de comandos internos.

_______ ________ __

| |.-----.-----.-----.| | | |.----.| | _

| - | | _ | __-| | | | | | | _ | | _ |

|_______|| __|_____|__|__||________||__| |____|

| __ | WIRELESSFREEDOM

KAMIKAZE (7.09) ---------- -------------------------

* 10 oz Vodka Agite bem com gelo e tensão

* 10 oz Triplo mistura sec em 10 vidros de tiro.

* 10 oz Salute suco de limão!

-------------------------------------------------- -

root @ OpenWrt: / #

Se você tiver problema como "flash escrever .. erro 0x0" ou algo semelhante, em seguida, defina o protocolo dhcp como acima e depois no menu dispositivo de inicialização, selecione: "e - boot over Ethernet" e pressione "b - dispositivo de inicialização escolhido" 4. Montagem Agora é hora de montar memória NAND e enviar um arquivo com senhas. Você pode verificar com certeza se o kernel corretamente encontrados um chip NAND. Se você não pode vê-lo na tela, digite:

# Cat / proc / mtd

dev: nome erasesize tamanho

mtd0: 00400000 00020000 "RouterBoard inicialização NAND"

mtd1: 00020000 07c00000 "RouterBoard NAND principal"

O resultado acima é para o meu chip de memória 128MB - eu não sei como deve ser para outras capacidades:. (Nesta fase você precisa saber uma coisa importante: eu não sei se é verdade ou não, mas ouvi dizer que quando você montar o NAND (mesmo em modo read-only) é um risco que os dados no chip pode ser danificado Fortunatelly não foi aconteceu no meu caso -. mas não meen você vai ter sorte também e manter em mente, que você foi avisado! Então - é hora de montar o chip de memória NAND (em modo read-only):

# mount-t yaffs2-o ro / dev/mtdblock1 / mntNOTA: em RB411 tenho esse esquema de partição:Criando três partições MTD em "NAND 64MiB 3,3 V 8-bit":

0x00000000-0x00040000: "booter"

0x00040000-0x00400000: "kernel"

0x00400000-0x04000000: "rootfs"... então eu preciso para montar / dev/mtdblock2 ao invés de / dev/mtdblock1 do sistema de arquivos deve ser montado agora As senhas criptografadas para usuários MikroTik estão em / mnt / nova / store / user.dat. (nas versões mais recentes RouterOS em: / mnt / rw / store / user . dat) . ficheiro É preciso enviar esse arquivo para o computador, e depois descriptografar a senha eu usei um método simples de fazer isso:.. ferramenta netcat Tudo que você precisa fazer é enviar o arquivo da MikroTik e receber no computador. Você precisa de para executar o netcat no computador em modo de escuta - ou seja, na porta 7878:./ bin / netcat-l-p 7878> user.dat... e da MikroTik você pode enviar um arquivo:cat / mnt / nova / store / usuário. dat | nc 10.0.0.1 7878.. Dessa forma simples que temos no computador o arquivo intrested A próxima inicialização do MikroTik deve ser a forma padrão - a partir desse meio que estabelecemos antes Agora você pode desconectar os cabos da MikroTik:) 5. 283i4jfkai3389 - o que diabos está acontecendo ... :) As senhas no arquivo sended são crypted - fortunatelly não é muito difícil decifrá-lo - depois da minha análise eu descobri que as senhas são criptografadas com o método de XOR. Cada conta tem uma cripta-chave diferentes. Eu escrevi uma pequena ferramenta, que levam nome de arquivo com senhas como primeiro argumento (user.dat no nosso caso), então ele escreve uma senha para a saída padrão. A ferramenta foi testada em três MikroTiks diferentes e parece que está funcionando corretamente - mas eu não garantem que o algoritmo RouterOS crypting não vai mudar no futuro e até mesmo com versões diferentes. Se ele não funcionar no seu caso por favor envie-me -. Vou tentar verificar por que no meu tempo livre #. / Mtpass user.dat

mtpass v0.3 - MikroTik RouterOS ferramenta de recuperação de senha, (c) 2008 by manio

User.dat leitura de arquivos, 166 bytes

Rec # | Nome de Usuário | Senha | flag Disable | comentar Usuário

-------------------------------------------------- ------------------------------------------

1 | admin | secretpass | | usuário padrão do sistema

E você tem o que você está procurando:) Espero que este tutorial foi útil e você tem o seu ok NAND depois disso:)

Cumprimentos. E para um final feliz vários links ...

Créditos:

Eu quero agradecer às seguintes pessoas por tempo de suporte e testes:Drasar, Andrew Griffiths, Mustafa Kemal, Claudio F., Sinisa Durutovic, Cesco, Mirek, kocour_easy

Recuperação de senha a partir de backups:

Pode happend que você loose / esqueci a senha, mas, felizmente, você fez um arquivo de backup há algum tempo. Arquivos de backup são feitos por RouterOS e salvos no formato:MikroTik-DDMMAAAA-HHMM.backup

De 0,4 mtpass versão é capaz de recuperar senha de arquivos de backup também. Você só precisa passar um argumento de nome de arquivo de backup, como este:

#. / Mtpass MikroTik-02082008-1346.backup

Situação semelhante é quando você tem um arquivo flash dump completo, por exemplo, / dev / mtdblock (olhar acima no ponto 4). O mtpass também deve ser capaz de recuperar senhas perdidas.

Assinar:

Postagens (Atom)